Startup Portfolio

CardinalOpsのレポートがSIEMシステムの破損したルールがサイバー攻撃のリスクを増加させることを発見

AIを活用したセキュリティエンジニアリングスタートアップのCardinalOps Ltd.が公表した新しいレポートでは、セキュリティ情報およびイベント管理(SIEM)の検出リスク状況について、深刻な洞察を明らかにしています。

CardinalOpsの3年目の年次報告書では、Splunk、Microsoft Sentinel、IBM QRadar、Sumo Logicなどの主要な運用中のSIEMから得られた実際のデータを分析し、これらのシステムの既存の脆弱性を理解しようとしています。この評価には、銀行、保険、製造業など、さまざまな業界からのデータが含まれています。

レポートで挙げられた調査結果のトップは、これらのシステムがサイバー脅威を検出する能力の欠如でした。基準としてMITRE ATT&CKフレームワークを使用すると、企業のSIEMの検出カバレッジは期待される基準をはるかに下回っていることがレポートで明らかにされています。SIEMはMITRE ATT&CKの技術の約四分の一しか検出できず、多数の潜在的なサイバー攻撃に対して脆弱であることが明らかとなりました。

レポートではまた、SIEMでのデータ取り込みの問題についても議論しており、システムがMITRE ATT&CKの全技術の約94%をカバーする可能性のある十分なデータを取り込んでいることを発見しました。しかし、新しい検出を開発してバックログを減らし、検出のギャップを素早くカバーするプロセスは、手作業でエラーが起こりやすい方法論に苦しんでいるとレポートは指摘しています。レポートでは、自動化がより効果的な検出の迅速な開発を可能にする可能性があると示唆しています。なお、CardinalOpsはその分野での解決策を提供しています。

レポートの別のポイントでは、SIEMの壊れたルールの問題について説明しています。SIEMのルールの約12%が壊れていると判断されました。これは、データの品質問題、例えば誤設定されたデータソースや欠落しているフィールドなどのために、ユーザーに警告を送らないことを意味します。壊れたルールは、攻撃が検出されずに進行するリスクを増加させます。

CardinalOpsの共同創設者でCEOのMichael Mumcuoglu氏は次のように述べています。「これらの結果は、単純な真実を示しています:多くの組織は、自身のMITRE ATT&CKのカバレッジを十分に把握できず、既存のSIEMから最大限の利益を得るのに苦労しています。これは重要です。なぜなら、ブリーチの防止は、あなたの組織に最も関連する敵の技術に従って、あなたのSIEMに適切な検出を持つことから始まるからです - そして、それらが意図した通りに実際に機能していることを確認することです。」

関連ニュース

CardinalOps に興味がありますか?

最新ニュース

顧客価値を高めるロイヤルティ体験を提供する金融プラットフォームの"Imprint"がSeries Dで評価額$1.2Bで$150Mを調達

2025/12/19

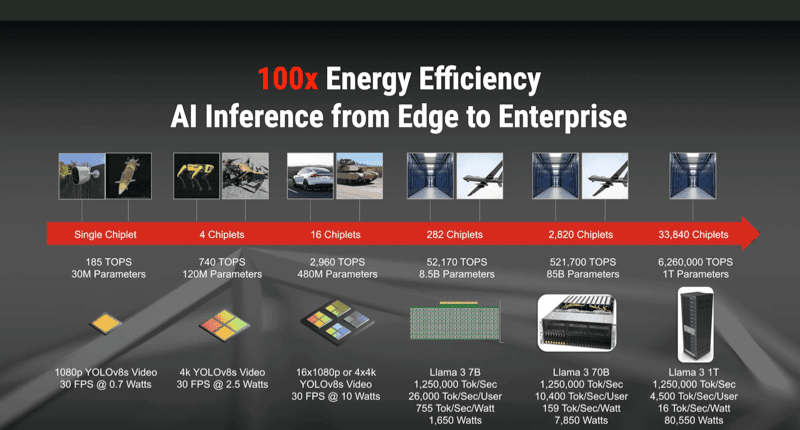

AIが抱える電力問題を解決するアナログAIチップを開発する"Mythic"がSeries Dで$125Mを調達

2025/12/19

Enterprise AI OpsのImpala AI、AIワークロードの統合運用レイヤーで本番展開の効率化を狙い正式ローンチ

2025/12/19

建設業の給与、現場オペレーションのMiter、2025 SuiteCloud Breakthrough Partner of the Yearに選出

2025/12/19

Lifecycle MarketingのEikona、強化学習でA/Bテストとコンテンツ最適化を自動化するGenAI基盤にシード500万ドルを調達

2025/12/19